Nhiều lỗ hổng trên một loạt ứng dụng phần mềm phổ biến được phát hiện chỉ bằng một lần “click chuột”, cho phép kẻ tấn công có thể thực thi mã trên các hệ thống mục tiêu.

Vấn đề được các nhà nghiên cứu từ công ty Positive Security phát hiện và ảnh hưởng đến các ứng dụng như Telegram, Nextcloud, VLC, LibreOffice, OpenOffice, các ví Bitcoin/Dogecoin, Wireshark và Mumble.

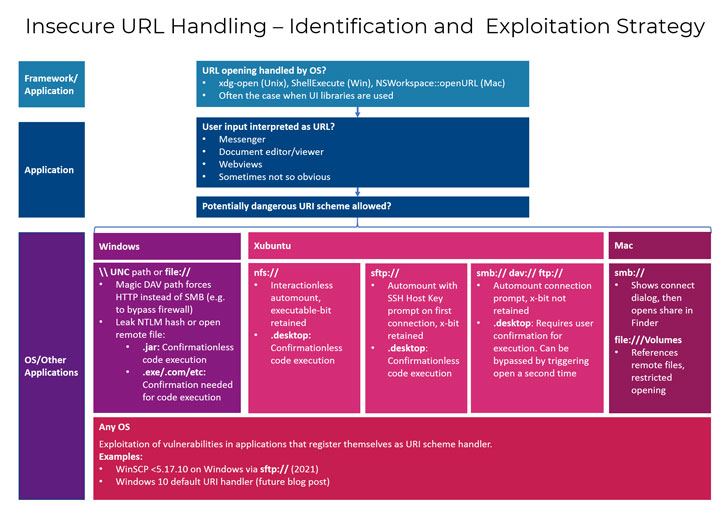

Các nhà nghiên cứu cho biết: “Các ứng dụng bản desktop chuyển các URL do người dùng cung cấp được mở bởi hệ điều hành thường bị thực thi mã từ tương tác của người dùng. Việc thực thi mã có thể thực hiện được khi: hoặc một URL trỏ đến tệp thực thi độc hại, (.desktop, .jar, .exe,…) lưu trữ trên một tệp chia sẻ có thể truy cập Internet (nfs, webdav, smb,…) được mở, hoặc khi có lỗ hổng trong trình xử lý URI của ứng dụng đã mở bị khai thác.

Điều khác biệt là, các lỗ hổng xuất phát từ việc xác thực không đúng đầu vào của URL, khi được mở với sự trợ giúp của hệ điều hành, dẫn đến việc vô tình thực thi tệp động hại.

Nhiều ứng dụng không xác thực được các URL tạo điều kiện cho kẻ xấu thực thi link tự tạo trỏ đến một đoạn mã tấn công, dẫn đến thực thi mã từ xa.

Phần lớn các ứng dụng đã được phát hành bản vá để xử lý lỗ hổng:

- Nextcloud – vá lỗ hổng CVE-2021-22879 trong Desktop Client phiên bản 3.1.3 phát hành ngày 24/02

- Telegram – được báo cáo vào ngày 11/01 và vá lỗ hổng từ máy chủ vào ngày 10/02

- VLC Player – được báo cáo vào ngày 18/01 và phát hành bản vá phiên bản 3.0.13 sau đó 1 tuần

- OpenOffice – xử lý lỗ hổng trong thời gian tới (CVE-2021-30245)

- LibreOffice – xử lý trong hệ điều hành Windows, nhưng tồn tại lỗ hổng trong Xubuntu (CVE-2021-25631)

- Mumble – xử lý trong phiên bản 1.3.4 phát hành ngày 10/02 (CVE-2021-27229)

- Dogecoin – xử lý trong phiên bản 1.14.3 phát hành ngày 28/02

- Bitcoin ABC – xử lý trong phiên bản 0.22.15 phát hành vào 09/03

- Bitcoin Cash – xử lý trong phiên bản 23.0.0 (hiện đang trong quá trình phát hành)

- Wireshark – xử lý trong phiên bản 3.4.4 (CVE-2021-22191) phát hành vào ngày 10/03

- WinSCP – xử lý trong phiên bản 5.17.10 phát hành vào 26/01

Các nhà nghiên cứu cho biết: “Vấn đề này tồn tại nhiều lớp trong bộ nhớ ngăn xếp (stack) ứng dụng của hệ thống mục tiêu, do đó người bảo trì của bất kỳ ứng dụng nào cũng dễ dàng đổ lỗi cho bên khác và tránh phải thực hiện các biện pháp giảm thiểu tác động của lỗ hổng về phía mình.

Tuy nhiên do tính đa dạng trong các hệ thống của khách hàng và trạng thái cấu hình, điều quan trọng là các bên liên quan phải có các biện pháp giảm thiểu như xác thực URL và ngăn chặn chia sẻ từ xa từ việc tự động nạp lên (auto-mount).

Theo The Hacker News

Leave a Reply